Face à la complexité d'iptables, UFW est une solution simple et pourtant puissante pour configurer un pare-feu sur Debian 11. Contrairement à certaines idées reçues, la sécurité ne dépend pas de l'outil utilisé, mais de la qualité de sa configuration et de la compréhension des flux réseau. Un mauvais paramètre peut rapidement entraîner un verrouillage d'accès (anti-lockout) à la machine. Voici tout ce que vous devez savoir.

Les fondamentaux de UFW sur Debian 11

Dans le domaine exigeant de la sécurité réseau, où les administrateurs système jonglent avec des configurations complexes, UFW (Uncomplicated FireWall) se distingue par sa simplicité et son efficacité.

Qu'est-ce que UFW et pourquoi l'utiliser ?

UFW est une interface simplifiée pour la gestion du framework Netfilter, cette usine à gaz qui gère le filtrage réseau au niveau du noyau Linux. Contrairement à son grand frère iptables qui nécessite un doctorat en cryptographie quantique pour être maîtrisé, UFW propose une approche pragmatique et accessible.

"UFW, c'est comme donner un pistolet à eau à un garde du corps : ça peut sembler ridicule, mais entre de mauvaises mains, ça peut quand même vous verrouiller dehors de votre propre système." - Un administrateur système lucide

Les avantages de UFW pour la gestion de la sécurité

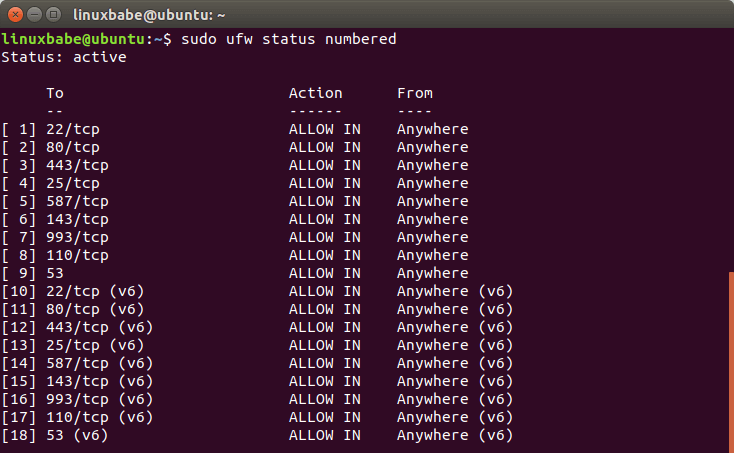

La puissance d'UFW réside dans sa capacité à transformer des règles de filtrage complexes en commandes simples et intuitives. Voici pourquoi les admins l'adorent (ou devraient l'adorer) :

- Syntaxe humainement compréhensible (oui, ça existe en sécurité!)

- Configuration rapide et sans prise de tête

- Intégration native avec systemd et les services Debian

- Compatibilité totale avec IPv4 et IPv6 (pour ceux qui vivent en 2024)

- Logging intelligent qui ne nécessite pas un PhD en analyse forensique

Comparaison entre UFW, iptables et autres outils

| Outil | Complexité | Flexibilité | Cas d'usage idéal |

|---|---|---|---|

| UFW | ★☆☆ | ★★☆ | Serveurs web simples, VPS |

| iptables | ★★★ | ★★★ | Infrastructure complexe |

| firewalld | ★★☆ | ★★★ | Environnements RedHat |

| nftables | ★★★ | ★★★ | Remplaçant moderne d'iptables |

L'adoption d'UFW sur Debian 11 représente un compromis intelligent entre facilité d'utilisation et sécurité robuste. Néanmoins, ne vous y trompez pas : derrière son interface utilisateur épurée se cache toute la puissance du framework Netfilter. C'est un peu comme conduire une Formule 1 avec un volant de Mario Kart - ça paraît simple, mais ça peut quand même vous envoyer dans le décor à la moindre erreur!

Ressources complémentaires et internal linking

Accès au tutoriel complet pour ouvrir des ports avec UFW sur Debian

Vous en voulez encore plus? Parfait, espèce d'obsédé de la sécurité réseau. Pour une immersion totale dans les entrailles d'UFW, notre guide exhaustif sur l'ouverture et la sécurisation des ports UFW vous attend. Ce tutoriel décortique chaque aspect de la configuration des ports avec une précision chirurgicale qui ferait pâlir un neurochirurgien.

Documentation officielle, guides pratiques et références supplémentaires

Pour ceux qui souhaitent approfondir leur maîtrise d'UFW, voici une sélection de ressources utiles :

- La documentation officielle sur le [Wiki Debian](Wiki Debian) (pour les puristes)

- Les man pages du framework UFW (parce que RTFM n'est pas qu'une légende urbaine)

- Le guide de référence ufw-framework sur Debian Bullseye (pour les insomniaque)

Pour les administrateurs système qui préfèrent une approche plus visuelle (oui, ça existe!), l'interface graphique GUFW offre une alternative intéressante. Même si personnellement, je considère que c'est un peu comme mettre des roulettes à une moto de course...

Déployez UFW en toute confiance sur Debian 11

Vous êtes désormais prêt à transformer votre Debian 11 en une forteresse numérique grâce à UFW. La route est pavée de commandes simples, mais ne vous y trompez pas : derrière cette apparente simplicité se cache un outil redoutable qui peut soit vous sauver la vie, soit vous la pourrir royalement.

"Si vous pensez que la sécurité est chère, essayez l'intrusion... UFW est un excellent investissement pour éviter les sueurs froides à 3h du matin."

Rappelez-vous : une configuration réfléchie, des règles bien documentées, et surtout, pour l'amour du pingouin, gardez toujours une session SSH ouverte pendant vos expérimentations! Parce que oui, même les meilleurs d'entre nous ont déjà dû expliquer à leur chef pourquoi ils appelaient le datacenter à l'aube pour une réinitialisation physique...